Esteja preparado

Consulte as melhores práticas e referências abaixo para ajudar a gerenciar o risco representado pelo ransomware e dar suporte à resposta coordenada e eficiente de sua organização a um incidente de ransomware. Aplique essas práticas o máximo possível com base na disponibilidade de recursos organizacionais.

- É fundamental manter backups de dados criptografados offline e testar regularmente seus backups. Os procedimentos de backup devem ser realizados regularmente. É importante que os backups sejam mantidos offline, pois muitas variantes de ransomware tentam encontrar e excluir quaisquer backups acessíveis. Manter backups offline e atuais é mais importante porque não há necessidade de pagar resgate por dados prontamente acessíveis à sua organização.

- Mantenha “imagens de ouro” atualizadas regularmente de sistemas críticos caso precisem ser reconstruídos. Isso envolve a manutenção de “modelos” de imagem que incluem um sistema operacional (SO) pré-configurado e aplicativos de software associados que podem ser implantados rapidamente para reconstruir um sistema, como uma máquina virtual ou servidor.

- Retenha o hardware de backup para reconstruir os sistemas caso não seja preferível reconstruir o sistema primário.

- O hardware mais novo ou mais antigo que o sistema primário pode apresentar problemas de instalação ou compatibilidade ao reconstruir a partir de imagens.

- Além das imagens do sistema, o código-fonte aplicável ou os executáveis devem estar disponíveis (armazenados com backups, sob custódia, contrato de licença a ser obtido etc.). É mais eficiente reconstruir a partir de imagens do sistema, mas algumas imagens não serão instaladas corretamente em diferentes hardwares ou plataformas; ter acesso separado ao software necessário ajudará nesses casos.

- Crie, mantenha e exerça um plano básico de resposta a incidentes cibernéticos e um plano de comunicação associado que inclua procedimentos de resposta e notificação para um incidente de ransomware.

- Revise as orientações de resposta a incidentes disponíveis, como o Public Power Cyber Incident Response Playbook ( https://www.publicpower.org/system/files/documents/Public-Power-Cyber-Incident-Response-Playbook.pdf ), um recurso e guiado para:

- Ajude sua organização a se organizar melhor em torno da resposta a incidentes cibernéticos e

- Desenvolva um plano de resposta a incidentes cibernéticos.

- A Lista de Verificação de Resposta de Ransomware, que forma a outra metade deste Guia de Ransomware, serve como um anexo adaptável e específico de ransomware para resposta a incidentes cibernéticos organizacionais ou planos de interrupção.

- Revise as orientações de resposta a incidentes disponíveis, como o Public Power Cyber Incident Response Playbook ( https://www.publicpower.org/system/files/documents/Public-Power-Cyber-Incident-Response-Playbook.pdf ), um recurso e guiado para:

Vetor de infecção por ransomware: vulnerabilidades e configurações incorretas voltadas para a Internet

- Realize varreduras regulares de vulnerabilidades para identificar e solucionar vulnerabilidades, especialmente aquelas em dispositivos voltados para a Internet, para limitar a superfície de ataque.

- A CISA oferece um serviço gratuito de Verificação de Vulnerabilidades e outras avaliações gratuitas: https://www.cisa.gov/cyber-resource-hub.

- Regularmente, corrija e atualize softwares e sistemas operacionais para as versões mais recentes disponíveis.

- Priorize a correção oportuna de servidores voltados para a Internet, bem como software de processamento de dados da Internet, como navegadores da Web, plug-ins de navegador e leitores de documentos para vulnerabilidades conhecidas.

- Certifique-se de que os dispositivos estejam configurados corretamente e que os recursos de segurança estejam ativados. Por exemplo, desative portas e protocolos que não estão sendo usados para fins comerciais (por exemplo, Remote Desktop Protocol [RDP] – Transmission Control Protocol [TCP] Porta 3389).

- Empregue as melhores práticas para uso de RDP e outros serviços de área de trabalho remota. Os agentes de ameaças geralmente obtêm acesso inicial a uma rede por meio de serviços remotos expostos e mal protegidos e, posteriormente, propagam o ransomware. Consulte Alerta CISA AA20-073A, Enterprise VPN Security (https://us-cert.cisa.gov/ncas/alerts/aa20-073a).

- Audite a rede para sistemas que usam RDP, feche portas RDP não utilizadas, aplique bloqueios de conta após um número especificado de tentativas, aplique autenticação multifator (MFA) e registre tentativas de login RDP.

- Desabilite ou bloqueie a saída do protocolo SMB (Server Message Block) e remova ou desabilite versões desatualizadas do SMB. Os agentes de ameaças usam o SMB para propagar malware entre as organizações. Com base nessa ameaça específica, as organizações devem considerar as seguintes ações para proteger suas redes:

- Desabilite SMBv1 e v2 em sua rede interna depois de trabalhar para mitigar quaisquer dependências existentes (por parte de sistemas ou aplicativos existentes) que possam quebrar quando desabilitadas.

- Remova dependências por meio de atualizações e reconfiguração: atualize para SMBv3 (ou versão mais atual) junto com a assinatura SMB.

- Impeça que todas as versões do SMB sejam acessíveis externamente à sua rede bloqueando a porta TCP 445 com protocolos relacionados nas portas 137–138 do User Datagram Protocol e na porta TCP 139.

- Desabilite SMBv1 e v2 em sua rede interna depois de trabalhar para mitigar quaisquer dependências existentes (por parte de sistemas ou aplicativos existentes) que possam quebrar quando desabilitadas.

Vetor de infecção por ransomware: phishing

- Implemente um programa de conscientização e treinamento de usuários de segurança cibernética que inclua orientações sobre como identificar e relatar atividades suspeitas (por exemplo, phishing) ou incidentes. Realize testes de phishing em toda a organização para avaliar a conscientização do usuário e reforçar a importância de identificar e-mails potencialmente maliciosos.

- Implemente filtros no gateway de e-mail para filtrar e-mails com indicadores maliciosos conhecidos, como linhas de assunto maliciosas conhecidas, e bloqueie endereços de protocolo de Internet (IP) suspeitos no firewall.

- Para diminuir a chance de e-mails falsificados ou modificados de domínios válidos, implemente a política e a verificação de autenticação, relatório e conformidade de mensagens com base em domínio (DMARC). O DMARC baseia-se na estrutura de política de remetente amplamente implantada e nos protocolos Domain Keys Identified Mail, adicionando uma função de relatório que permite que remetentes e destinatários melhorem e monitorem a proteção do domínio contra e-mail fraudulento.

- Considere desabilitar scripts de macro para arquivos do Microsoft Office transmitidos por e-mail. Essas macros podem ser usadas para entregar ransomware.

Vetor de infecção por ransomware: infecção por malware precursor

- Certifique-se de que o software e as assinaturas antivírus e antimalware estejam atualizados. Além disso, ative as atualizações automáticas para ambas as soluções. A CISA recomenda o uso de uma solução antivírus gerenciada centralmente. Isso permite a detecção de malware “precursor” e ransomware.

- Uma infecção por ransomware pode ser evidência de um comprometimento de rede anterior não resolvido. Por exemplo, muitas infecções de ransomware são o resultado de infecções de malware existentes, como TrickBot, Dridex ou Emotet.

- Em alguns casos, a implantação de ransomware é apenas a última etapa em um comprometimento de rede e é descartada como forma de ofuscar atividades anteriores pós-comprometimento.

- Use a lista de permissões do diretório de aplicativos em todos os ativos para garantir que apenas softwares autorizados possam ser executados e que todos os softwares não autorizados sejam impedidos de executar.

- Habilite a lista de permissões do diretório de aplicativos por meio da Política de Restrição de Software da Microsoft ou AppLocker.

- Use a lista de permissões de diretório em vez de tentar listar todas as permutações possíveis de aplicativos em um ambiente de rede. Os padrões seguros permitem que os aplicativos sejam executados a partir de PROGRAMFILES, PROGRAMFILES(X86) e SYSTEM32. Não permita todos os outros locais, a menos que uma exceção seja concedida.

- Considere implementar um sistema de detecção de intrusão (IDS) para detectar atividades de comando e controle e outras atividades de rede potencialmente maliciosas que ocorram antes da implantação do ransomware.

Vetor de infecção por ransomware: terceiros e provedores de serviços gerenciados

- Leve em consideração as práticas de gerenciamento de risco e higiene cibernética de terceiros ou provedores de serviços gerenciados (MSPs) em que sua organização depende para cumprir sua missão. Os MSPs têm sido um vetor de infecção para ransomware que afeta as organizações clientes.

- Se um terceiro ou MSP for responsável por manter e proteger os backups de sua organização, verifique se eles estão seguindo as práticas recomendadas aplicáveis descritas acima. Usar a linguagem do contrato para formalizar seus requisitos de segurança é uma prática recomendada.

- Entenda que os adversários podem explorar os relacionamentos confiáveis que sua organização tem com terceiros e MSPs. Consulte APTs da CISA para clientes de provedores de serviços de TI (https://us-cert.cisa.gov/APTs-Targeting-IT-Service-Provider-Customers).

- Os adversários podem ter como alvo os MSPs com o objetivo de comprometer as organizações clientes dos MSPs; eles podem usar conexões de rede MSP e acesso a organizações clientes como um vetor chave para propagar malware e ransomware.

- Os adversários podem falsificar a identidade de – ou usar contas de e-mail comprometidas associadas a – entidades com as quais sua organização tem um relacionamento confiável para enganar seus usuários, permitindo o comprometimento da rede e a divulgação de informações.

Práticas recomendadas gerais e orientação de endurecimento

- Empregue a MFA para todos os serviços na medida do possível, principalmente para webmail, redes privadas virtuais e contas que acessam sistemas críticos.

- Se você estiver usando senhas, use senhas fortes (https://us-cert.cisa.gov/ncas/tips/ST04-002) e não reutilize senhas para várias contas. Altere as senhas padrão. Aplique bloqueios de conta após um número especificado de tentativas de login. Os gerenciadores de senhas podem ajudá-lo a desenvolver e gerenciar senhas seguras.

- Aplique o princípio de privilégio mínimo a todos os sistemas e serviços para que os usuários tenham apenas o acesso de que precisam para realizar seus trabalhos. Os agentes de ameaças geralmente procuram contas privilegiadas para alavancar e ajudar a saturar as redes com ransomware.

- Restrinja as permissões do usuário para instalar e executar aplicativos de software.

- Limite a capacidade de uma conta de administrador local de efetuar login a partir de uma sessão interativa local (por exemplo, “Negar acesso a este computador pela rede”) e impedir o acesso por meio de uma sessão RDP.

- Remova contas e grupos desnecessários e restrinja o acesso root.

- Controlar e limitar a administração local.

- Use o grupo Active Directory de Usuários Protegidos em domínios do Windows para proteger ainda mais as contas de usuários com privilégios contra ataques de passagem de hash.

- Audite contas de usuário regularmente, especialmente contas de monitoramento e gerenciamento remoto que são publicamente acessíveis – isso inclui auditorias de acesso de terceiros concedido a MSPs.

- Aproveite as melhores práticas e habilite as configurações de segurança em associação com ambientes de nuvem, como o Microsoft Office 365 ( https://www.us-cert.cisa.gov/ncas/alerts/aa20-120a ).

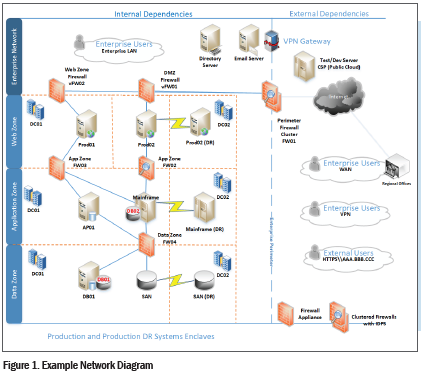

- Desenvolva e atualize regularmente um diagrama de rede abrangente que descreva sistemas e fluxos de dados na rede de sua organização (consulte a figura 1). Isso é útil em estado estacionário e pode ajudar os respondentes a incidentes a entender onde concentrar seus esforços.

- O diagrama deve incluir representações das principais redes cobertas, quaisquer esquemas de endereçamento IP específicos e a topologia geral da rede (incluindo conexões de rede, interdependências e acesso concedido a terceiros ou MSPs).

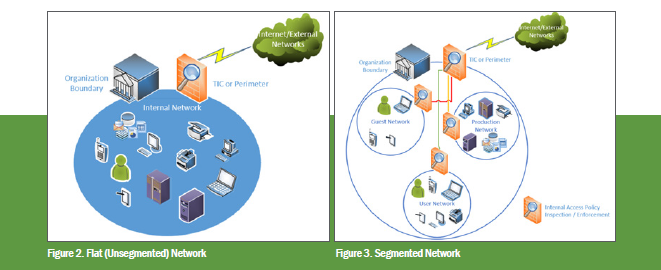

- Empregue meios lógicos ou físicos de segmentação de rede para separar várias unidades de negócios ou recursos de TI departamentais em sua organização, bem como para manter a separação entre TI e tecnologia operacional. Isso ajudará a conter o impacto de qualquer intrusão que afete sua organização e impedirá ou limitará o movimento lateral por parte de agentes mal-intencionados. Veja as figuras 2 e 3 para representações de uma rede plana (não segmentada) e de uma rede segmentada de melhores práticas.

- A segmentação de rede pode se tornar ineficaz se for violada por erro do usuário ou não adesão às políticas organizacionais (por exemplo, conectar mídia de armazenamento removível ou outros dispositivos a vários segmentos).

- Garanta que sua organização tenha uma abordagem abrangente de gerenciamento de ativos.

- Entenda e faça um inventário dos ativos de TI de sua organização, tanto lógicos (por exemplo, dados, software) quanto físicos (por exemplo, hardware).

- Entenda quais dados ou sistemas são mais críticos para saúde e segurança, geração de receita ou outros serviços críticos, bem como quaisquer interdependências associadas (ou seja, “ativos críticos ou lista de sistemas”). Isso ajudará sua organização a determinar as prioridades de restauração caso ocorra um incidente. Aplique controles ou proteções de segurança mais abrangentes a ativos críticos. Isso requer coordenação em toda a organização.

- Use a Planilha de Rastreamento de Ativos de Hardware e Software do MS-ISAC: https://www.cisecurity. org/white-papers/cis-hardware-and-software-asset-tracking-spreadsheet/.

- Restrinja o uso do PowerShell, usando a Diretiva de Grupo, para usuários específicos caso a caso. Normalmente, apenas os usuários ou administradores que gerenciam a rede ou os sistemas operacionais Windows devem ter permissão para usar o PowerShell. Atualize o PowerShell e habilite o log aprimorado. O PowerShell é uma linguagem de plataforma cruzada, linha de comando, shell e script que é um componente do Microsoft Windows. Os agentes de ameaças usam o PowerShell para implantar ransomware e ocultar suas atividades maliciosas.

- Atualize as instâncias do PowerShell para a versão 5.0 ou posterior e desinstale todas as versões anteriores do PowerShell. Os logs do PowerShell anteriores à versão 5.0 são inexistentes ou não registram detalhes suficientes para auxiliar no monitoramento corporativo e nas atividades de resposta a incidentes.

- Os logs do PowerShell contêm dados valiosos, incluindo histórico do sistema operacional e interação do registro e possíveis táticas, técnicas e procedimentos de uso do PowerShell por um agente de ameaças.

- Certifique-se de que as instâncias do PowerShell (use a versão mais atual) tenham módulo, bloco de script e log de transcrição habilitados (log avançado).

- Os dois logs que registram a atividade do PowerShell são o log de eventos do Windows “PowerShell” e o log “operacional do PowerShell”. A CISA recomenda ativar esses dois logs de eventos do Windows com um período de retenção de 180 dias. Esses logs devem ser verificados regularmente para confirmar se os dados do log foram excluídos ou o log foi desativado. Defina o tamanho de armazenamento permitido para ambos os logs para o maior possível.

- Atualize as instâncias do PowerShell para a versão 5.0 ou posterior e desinstale todas as versões anteriores do PowerShell. Os logs do PowerShell anteriores à versão 5.0 são inexistentes ou não registram detalhes suficientes para auxiliar no monitoramento corporativo e nas atividades de resposta a incidentes.

- Controladores de domínio seguro (DCs). Os agentes de ameaças geralmente visam e usam DCs como um ponto de preparação para espalhar ransomware em toda a rede.

- A lista a seguir contém sugestões de alto nível sobre a melhor forma de proteger um DC:

- Certifique-se de que os DCs sejam corrigidos regularmente. Isso inclui a aplicação de patches críticos o mais rápido possível.

- Certifique-se de que a versão mais recente do sistema operacional Windows Server esteja sendo usada nos DCs. Os recursos de segurança são mais bem integrados em versões mais recentes dos sistemas operacionais Windows Server, incluindo os recursos de segurança do Active Directory. Use os guias de configuração do Active Directory, como os disponíveis na Microsoft (https://docs.microsoft.com/en-us/windows-server/identity/ad-ds/plan/security-best-practices/best-practices-forsecuring -active-directory), ao configurar os recursos de segurança disponíveis.

- Certifique-se de que nenhum software ou agente adicional esteja instalado nos DCs, pois eles podem ser aproveitados para executar código arbitrário no sistema.

- O acesso aos DCs deve ser restrito ao grupo Administradores. Os usuários desse grupo devem ser limitados e ter contas separadas usadas para operações diárias com permissões não administrativas.

- Os firewalls de host DC devem ser configurados para impedir o acesso à Internet. Normalmente, esses sistemas não têm uma necessidade válida de acesso direto à Internet. Os servidores de atualização com conectividade à Internet podem ser usados para obter as atualizações necessárias em vez de permitir o acesso à Internet para DCs.

- A CISA recomenda as seguintes configurações de Diretiva de Grupo do DC:

(Observação: esta não é uma lista completa e outras etapas devem ser executadas para proteger os DCs no ambiente.)- O protocolo padrão Kerberos é recomendado para autenticação, mas se não for usado, habilite a auditoria NTLM para garantir que apenas as respostas NTLMv2 sejam enviadas pela rede. Devem ser tomadas medidas para garantir que as respostas LM e NTLM sejam recusadas, se possível.

- Habilite proteções adicionais para autenticação de segurança local para evitar injeção de código capaz de adquirir credenciais do sistema. Antes de habilitar essas proteções, execute auditorias no programa lsass.exe para garantir o entendimento dos programas que serão afetados pela habilitação dessa proteção.

- Certifique-se de que a assinatura SMB seja necessária entre os hosts e os DCs para evitar o uso de ataques de repetição na rede. A assinatura SMB deve ser aplicada em todo o domínio como uma proteção adicional contra esses ataques em outras partes do ambiente.

- Retenha e proteja adequadamente os logs de dispositivos de rede e hosts locais. Isso oferece suporte à triagem e correção de eventos de segurança cibernética. Os logs podem ser analisados para determinar o impacto dos eventos e verificar se ocorreu um incidente.

9- Configure o gerenciamento de logs centralizado usando uma ferramenta de gerenciamento de informações e eventos de segurança. Isso permite que uma organização correlacione logs de dispositivos de segurança de rede e de host. Ao revisar logs de várias fontes, uma organização pode fazer uma triagem melhor de um evento individual e determinar seu impacto na organização como um todo.

- Mantenha e faça backup de logs para sistemas críticos por no mínimo um ano, se possível.

- A lista a seguir contém sugestões de alto nível sobre a melhor forma de proteger um DC:

- Baseie e analise a atividade da rede durante um período de meses para determinar padrões comportamentais

para que a atividade normal e legítima possa ser mais facilmente distinguida da

atividade da rede anômala (por exemplo, atividade de conta normal versus anômala).- O registro de transações de negócios – como atividades de registro relacionadas a

aplicativos específicos ou críticos – é outra fonte útil de informações para análise comportamental.

- O registro de transações de negócios – como atividades de registro relacionadas a

Entre em contato com a CISA para obter esses recursos sem custo

- O compartilhamento de informações com CISA e MS-ISAC (para organizações SLTT) inclui compartilhamento bidirecional de melhores práticas e informações de defesa de rede sobre tendências e variantes de ransomware, bem como malware precursor do ransomware

- As avaliações técnicas ou orientadas para políticas ajudam as organizações a entender como podem melhorar suas defesas para evitar a infecção por ransomware: https://www.cisa.gov/cyber-resource-hub

- As avaliações incluem Verificação de Vulnerabilidade e Avaliação de Campanha de Phishing

- Os exercícios cibernéticos avaliam ou ajudam a desenvolver um plano de resposta a incidentes cibernéticos no contexto de um cenário de incidente de ransomware

- Os Consultores de Segurança Cibernética (CSAs) da CISA aconselham sobre as melhores práticas e conectam você aos recursos da CISA para gerenciar riscos cibernéticos

- Contatos:

- Organizações SLTT: [email protected]

- Organizações do setor privado: [email protected]

Referências rápidas de ransomware

- Ransomware: O que é e o que fazer sobre isso (CISA): Orientação geral de ransomware para liderança organizacional e informações mais detalhadas para CISOs e equipe técnica : https://www.us-cert.cisa.gov/sites/default

/files/publications/Ransomware_Executive_One -Pager_and_Technical_Document-FINAL.pdf - Ransomware (CISA): Introdução ao ransomware, links notáveis para produtos CISA na proteção de redes, ameaças específicas de ransomware e outros recursos: https://www.us-cert.cisa.gov/ransomware

- Security Primer – Ransomware (MS-ISAC): Descreve campanhas oportunistas e estratégicas de ransomware, vetores de infecção comuns e recomendações de melhores práticas: https://www.cisecurity.org/white-papers/security-primer-ransomware/

- Ransomware: Fatos, Ameaças e Contramedidas (MISAC): Fatos

sobre ransomware, vetores de infecção,

recursos de ransomware e como mitigar o risco de

infecção por ransomware: https://www.cisecurity.org/blog/ransomwarefacts-ameaças-and-

contramedidas/ - Security Primer – Ryuk (MS-ISAC): Visão geral do ransomware Ryuk, uma variante de ransomware predominante no setor governamental SLTT, que inclui informações sobre as etapas de preparação que as organizações podem tomar para se proteger contra infecções: https://www.cisecurity.org/white -papers/security-primer-ryuk/